Uma campanha massiva de ransomware visando dispositivos QNAP em todo o mundo está em andamento e os usuários estão encontrando seus arquivos agora armazenados em arquivos 7zip protegidos por senha.

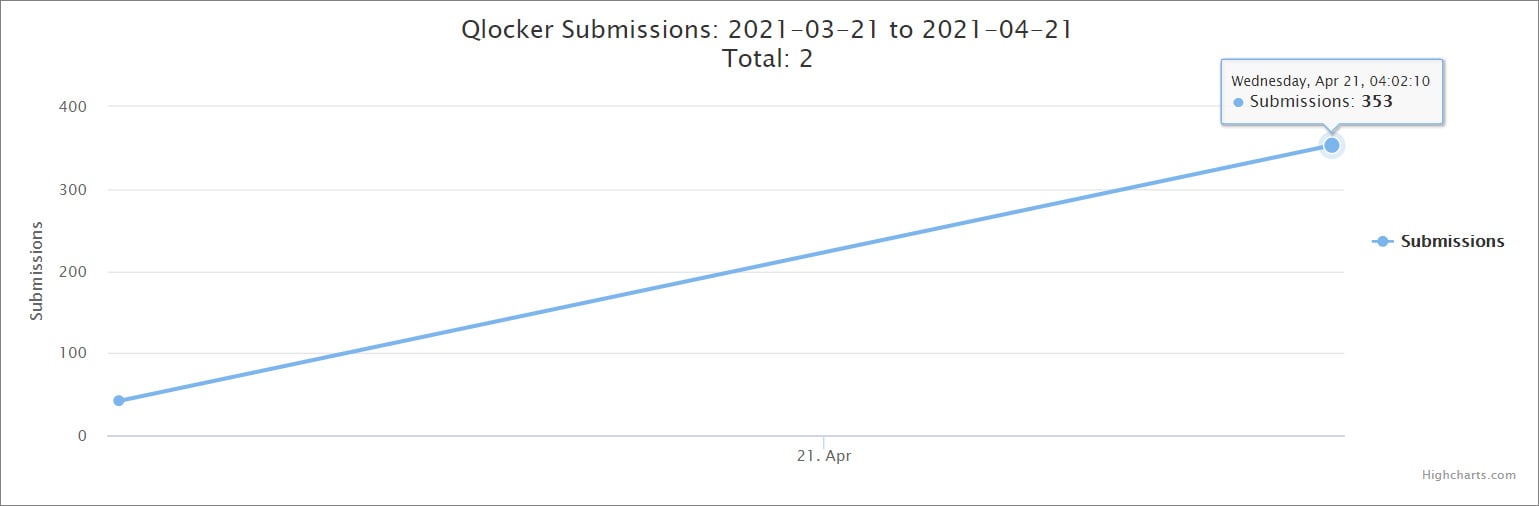

O ransomware é chamado Qlocker e começou a ter como alvo dispositivos QNAP em 19 de abril de 2021. Desde então, tem havido uma enorme atividade em nosso fórum de suporte, e o site de identificação de ransomware ID-Ransomware tem visto um aumento de envios de vítimas.

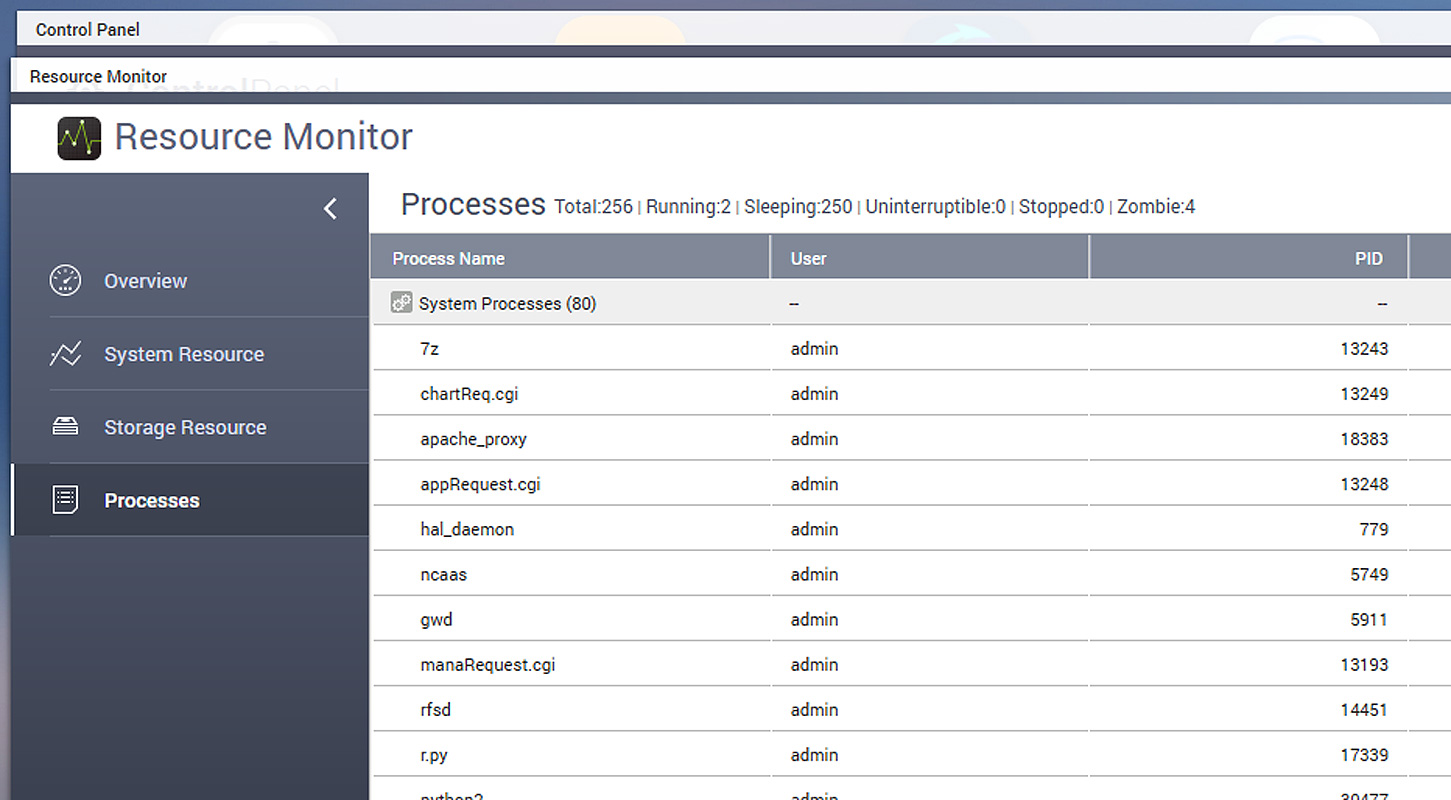

De acordo com relatos de vítimas em um tópico de suporte do BleepingComputer Qlocker , os invasores usam 7-zip para mover arquivos em dispositivos QNAP para arquivos protegidos por senha. Enquanto os arquivos estão sendo bloqueados, o Monitor de Recursos QNAP exibirá vários processos ‘7z’ que são executáveis de linha de comando 7zip.

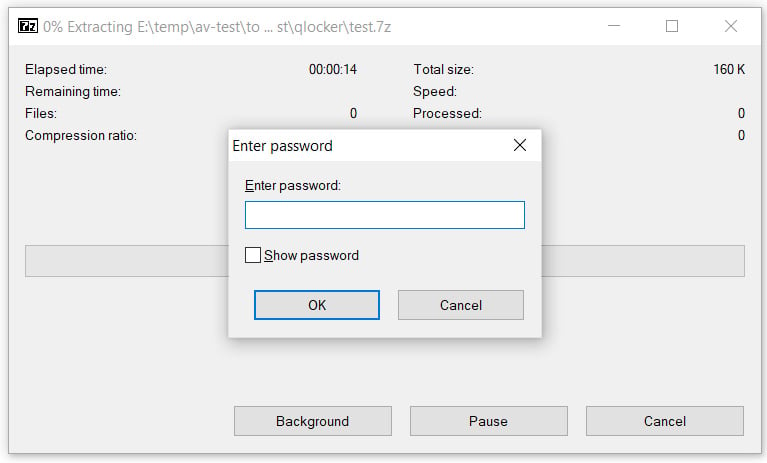

Quando o ransomware terminar, os arquivos do dispositivo QNAP serão armazenados em arquivos 7-zip protegidos por senha que terminam com a extensão .7z . Para extrair esses arquivos, as vítimas precisarão inserir uma senha conhecida apenas pelo invasor.

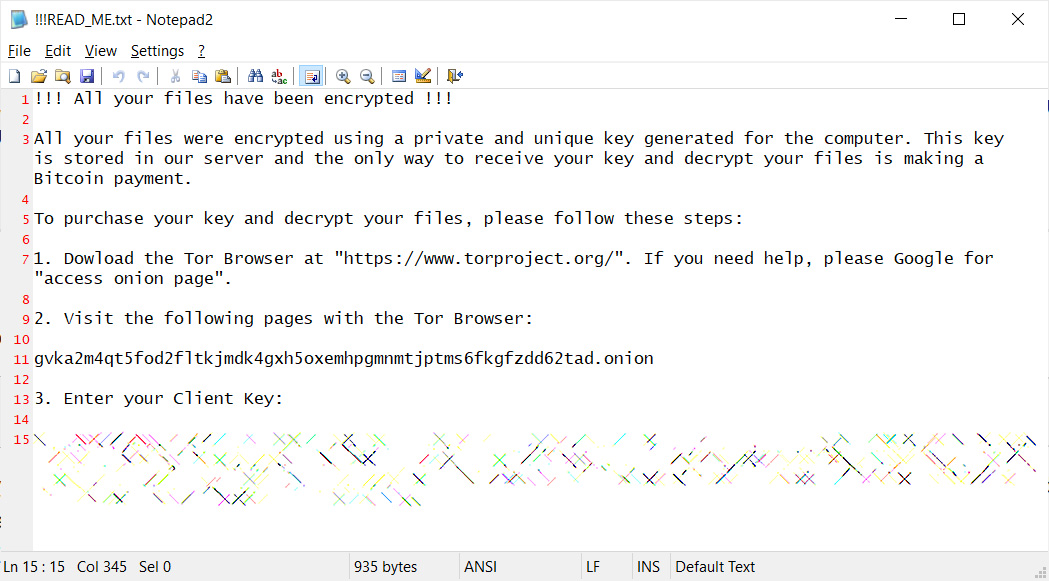

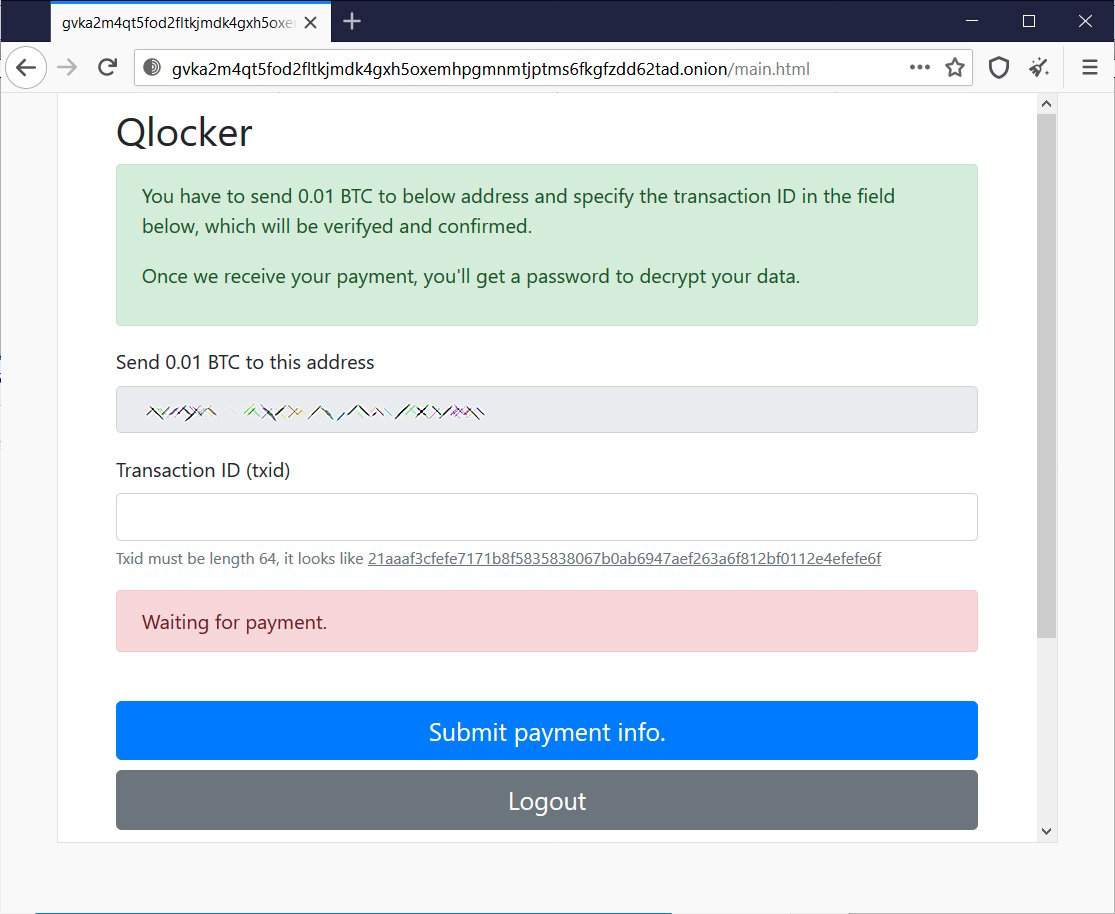

Depois que os dispositivos QNAP são criptografados, os usuários ficam com uma nota de resgate !!! READ_ME.txt que inclui uma chave de cliente exclusiva que as vítimas precisam inserir para fazer login no site de pagamento Tor do ransomware.

Pelas notas de resgate do Qlocker vistas pelo BleepingComputer, todas as vítimas são instruídas a pagar 0,01 Bitcoins, o que custa aproximadamente US $ 557,74, para obter uma senha para seus arquivos arquivados.

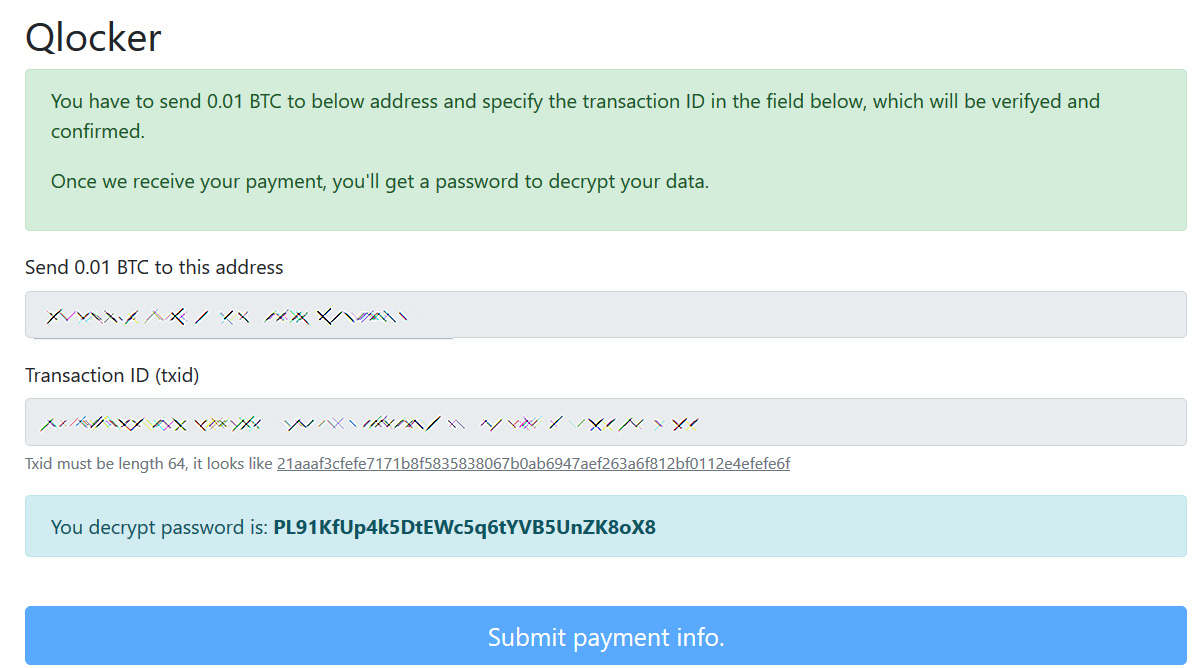

Depois de pagar o resgate e inserir um ID de transação Bitcoin válido, o site de pagamento Tor exibirá a senha para os arquivos 7Zip da vítima, conforme mostrado abaixo.

Essa senha é exclusiva da vítima e não pode ser usada nos dispositivos de outras vítimas.

Foi informado elo pesquisador de segurança Jack Cable sobre um bug que ele descobriu no site Qlocker Tor que permitia aos usuários recuperar suas senhas 7zip gratuitamente.

Usando esse bug, as vítimas podiam pegar um ID de transação Bitcoin de uma pessoa que já havia pago e alterá-lo ligeiramente. Quando eles enviaram o ID de transação alterado para o site Qlocker Tor, ele o aceitou como pagamento e exibiu a senha 7zip da vítima.

Na noite anterior, Cable ajudara as pessoas a recuperar suas senhas em particular, e acordos estavam sendo feitos com a Emsisoft para criar um sistema de ajuda para explorar melhor essa deficiência.

Infelizmente, uma hora depois de sabermos do bug, os operadores de ransomware o perceberam e o consertaram.

Neste ponto, não há como recuperar os arquivos sem uma senha, que não podem mais ser recuperados gratuitamente.

QNAP acredita que os invasores estão explorando vulnerabilidades

Recentemente, a QNAP resolveu vulnerabilidades críticas que poderiam permitir a um ator remoto obter acesso total a um dispositivo e executar ransomware.

A QNAP corrigiu essas duas vulnerabilidades em 16 de abril com as seguintes descrições:

- CVE-2020-2509: Vulnerabilidade de injeção de comando no herói QTS e QuTS

- CVE-2020-36195: Vulnerabilidade de injeção de SQL no console multimídia e o complemento de streaming de mídia

Mais informações sobre essas vulnerabilidades podem ser encontradas em uma postagem no blog da equipe de pesquisa da SAM Seamless Network, que divulgou os bugs para a QNAP em outubro e novembro.

A QNAP disse ao BleepingComputer que eles acreditam que o Qlocker explora a vulnerabilidade CVE-2020-36195 para executar o ransomware em dispositivos vulneráveis.

Devido a isso, é altamente recomendável atualizar o QTS, o console multimídia e o complemento de streaming de mídia para as versões mais recentes.

“A QNAP recomenda veementemente que todos os usuários instalem imediatamente a versão mais recente do removedor de malware e executem uma verificação de malware no QNAP NAS. O console multimídia, o complemento de streaming de mídia e os aplicativos de sincronização de backup híbrido também precisam ser atualizados para a versão mais recente disponível para proteger ainda mais o QNAP NAS de ataques de ransomware. A QNAP está trabalhando urgentemente em uma solução para remover malware de dispositivos infectados “, afirmou a QNAP em um comunicado de segurança .

A QNAP avisa que se os arquivos de um dispositivo foram criptografados, eles não devem reinicializar o dispositivo e, em vez disso, executar imediatamente o scanner de malware.

“Se os dados do usuário estiverem criptografados ou sendo criptografados, o NAS não deve ser desligado. Os usuários devem executar uma varredura de malware com a versão mais recente do Removedor de Malware imediatamente e, em seguida, entrar em contato com o Suporte Técnico da QNAP em https://service.qnap.com/ , “aconselha a QNAP.

Embora o scanner de malware e as atualizações de segurança não recuperem seus arquivos, eles o protegerão de ataques futuros usando esta vulnerabilidade.

Perguntas frequentes do Qlocker

Tentar seguir todas as informações nos comentários deste artigo e nos tópicos de suporte do Qlocker pode rapidamente se tornar excessivo.

Para ajudar os proprietários de QNAP e vítimas de Qlocker, reunimos este FAQ sobre o ataque usando várias contribuições de usuários de QNAP que postaram comentários para este artigo e o tópico de ajuda do Qlocker .

Como meus arquivos são criptografados?

Os atores de ameaças Qlocker exploram vulnerabilidades em dispositivos QNAP que lhes permitem executar comandos em seu dispositivo NAS remotamente.

Enquanto a maioria das operações de ransomware implantam programas de malware especialmente criados, os invasores Qlocker estão simplesmente procurando dispositivos QNAP e usando vulnerabilidades para iniciar remotamente o utilitário de arquivamento 7zip integrado para proteger os arquivos por senha.

Com esse tipo de ataque, os dispositivos QNAP não estão sendo infectados com nenhum malware, mas simplesmente sendo abusados por vulnerabilidades, aproveitando o software já empacotado com o sistema operacional.

Não está claro quais vulnerabilidades estão sendo usadas, mas acredita-se que seja uma das seguintes, que a QNAP corrigiu este mês.

- CVE-2020-2509 – Vulnerabilidade de injeção de comando no herói QTS e QuTS

- CVE-2020-36195 – Vulnerabilidade de injeção de SQL no console multimídia e no complemento de streaming de mídia

- CVE-2021-28799 – Vulnerabilidade de autorização imprópria no HBS 3 Hybrid Backup Sync

A QNAP disse ao BleepingComputer que eles acreditam que é a vulnerabilidade CVE-2020-36195 que está sendo explorada.

Atualizações para todas essas vulnerabilidades foram lançadas no início deste mês e devem ser instaladas imediatamente.

Meus arquivos estão sendo criptografados! O que devo fazer?

Se você observar que seus arquivos QNAP estão sendo criptografados ativamente, desative imediatamente myQNAPcloud e altere a porta de administração da web padrão da porta 8080 para outro número de porta.

Essas alterações impedirão efetivamente que os agentes da ameaça emitam mais comandos 7zip para proteger seus arquivos com senha.

Agora que os agentes da ameaça não podem mais acessar seu dispositivo remotamente, você deve encerrar todos os processos ‘7z’ ativos que podem estar em execução para interromper quaisquer comandos de criptografia atuais.

Você pode fazer isso fazendo login em seu dispositivo QNAP via SSH ou Telnet usando o guia a seguir .

Em seguida, emita o seguinte comando no console para encerrar todos os processos 7z.

kill -9 `ps |grep sbin/7z|grep -v grep|awk '{ print $1 }'`Existe uma maneira de obter nossas senhas gratuitamente?

Na terça à noite, o pesquisador de segurança Jack Cable descobriu um método que enganou o site de pagamento de ransomware fazendo-o pensar que um pagamento foi feito e exibindo as senhas da vítima.

Infelizmente, esse bug durou pouco e não funciona mais.

Para usuários que não reiniciaram seus dispositivos QNAP desde que foram criptografados, pode ser possível recuperar sua senha do arquivo ‘7z.log’ usando um comando oferecido por uma vítima .

O seguinte comando deve ser inserido no console QNAP quando você estiver conectado via SSH ou Telnet.

cd /usr/local/sbin; printf '#!/bin/sh \necho $@\necho $@>>/mnt/HDA_ROOT/7z.log\nsleep 60000' > 7z.sh; chmod +x 7z.sh; mv 7z 7z.bak; mv 7z.sh 7z;Depois de executar o comando a seguir, você pode procurar em /mnt/HDA_ROOT/7z.log uma linha de comando 7z mostrando sua senha, conforme mostrado no exemplo abaixo.

a -mx = 0 -sdel -pmFyBIvp55M46kSxxxxxYv4EIhx7rlTD [FOLDER PATH]No caso acima, a senha é ‘mFyBIvp55M46kSxxxxxYv4EIhx7rlTD.’

Um vídeo do YouTube foi criado para demonstrar como realizar esta tarefa.

Se você executou a ferramenta Malware Remover da QNAP, o programa terá movido o 7z.log para ‘ /share/CACHEDEV1_DATA/.qpkg/MalwareRemover/7z.log ‘.

A QNAP está enviando instruções aos clientes por e – mail com mais informações sobre a possível recuperação de uma senha do arquivo 7z.log.

Infelizmente, se você reiniciou o dispositivo anteriormente, o conteúdo do arquivo de log será apagado.

Em alguns casos, mesmo que você não reinicie o dispositivo, o arquivo de registro pode estar vazio.

Qual foi a resposta da QNAP?

Em um comunicado de segurança lançado na terça-feira, a QNAP aconselha os usuários a não reiniciar seus dispositivos QNAP e a executar a versão mais recente do Removedor de Malware para ajudar na proteção contra o Qlocker.

Quando executado, o Malware Remover executará as seguintes tarefas:

- Renomeie / usr / local / sbin / 7z para 7z.orig

- Substitua / usr / local / sbin / 7z por 7z.orig por este script .

- O script copiará vários dados para o arquivo 7z.log atual e, em seguida, copiará esse arquivo para ‘ /share/CACHEDEV1_DATA/.qpkg/MalwareRemover/7z.log ‘.

- Procure e coloque em quarentena os scripts /tmp/qnap/r.py e /tmp/qnap/re.sh na pasta / tmp / qnap. Se você tiver esses scripts, adoraríamos vê-los, e você pode enviá-los aqui .

Além de executar o Removedor de Malware, a QNAP está aconselhando os usuários a atualizar imediatamente para as versões mais recentes do Console Multimídia , Complemento de Streaming de Mídia e Sincronização de Backup Híbrido por meio do App Center.

Depois de instalar as atualizações mais recentes, a QNAP aconselha os clientes a revisar seu guia sobre as melhores práticas para aprimorar a segurança NAS.

Como descriptografar vários arquivos de uma vez

Se você encontrou suas senhas ou pagou o resgate, você pode usar o seguinte comando (obrigado ss1973 ) para descriptografar todos os seus arquivos de uma vez dentro do Windows.

SET source=C:\Users\thomb158\Downloads\5thKind\7z

FOR /F "TOKENS=*" %%F IN ('DIR /S /B "%source%\*.7z"') DO "C:\Program Files\7-Zip\7z.exe" x -pPASSWORD "%%~fF" -o"%%~pF\"

EXITNo comando acima, ‘ SET source=‘ é o caminho para seus arquivos criptografados e -pé a senha. Você também precisará ter instalado o programa 7zip .

Se alguém tiver um comando para executar essas etapas diretamente por meio do console QNAP, por favor, me avise .

Atualização 24/04/21: Adicionada uma seção de perguntas frequentes.

IOCs Qlocker:

Arquivos associados:

!!!READ_ME.txtTexto da nota de resgate:

!!! All your files have been encrypted !!!

All your files were encrypted using a private and unique key generated for the computer. This key is stored in our server and the only way to receive your key and decrypt your files is making a Bitcoin payment.

To purchase your key and decrypt your files, please follow these steps:

1. Dowload the Tor Browser at "https://www.torproject.org/". If you need help, please Google for "access onion page".

2. Visit the following pages with the Tor Browser:

gvka2m4qt5fod2fltkjmdk4gxh5oxemhpgmnmtjptms6fkgfzdd62tad.onion

3. Enter your Client Key:

[client_key]

Fonte: Bleepingcomputer

Contato

Proteja já suas informações com o GBackup.

Conheça mais sobre nossa solução e receba um orçamento de acordo com sua necessidade.

Utilize os campos abaixo para entrar em contato com nossa equipe.